|

أفضل خمسة تطبيقات لن تصدق أنها موجودة لعام 2022

تنسيق الصورة : رزان الحموي |

(Information Technology) يمكن القول عن هذا العالم الذي بدأ باجتياح العالم والسيطرة عليه منذ فترة، أنّه عبارة عن دراسة تطوير تصميم ودعم المعلومات، أو تسيير أنظمة المعلومات التي تعتمد بشكل أساسي على الحواسيب، وبشكل خاص تطبيقات وعتاد الحاسوب، فهي تستخدم هذه التطبيقات من أجل حماية وتخزين ومعالجة وإرسال واستقبال آمن للمعلومات.

العالم اليوم يعيش حقبة تطور تكنولوجي لم يسبق لها ميثل، بل وأن المستقبل يعد بحقبة أكثر تطور، فمجرد القول أن القادم يحمل معه عالم (الMeta Verse، NFT، العملات الرقمية،..) سيتكون لديك على الفور فكرة عن الذي ينتظرنا.

لذا من المهم جداً عدم الوقوف بالحياد، بل الولوج بهذا العالم والتكيف والتعود عليه، فهو قادم شئنا أم أبينا، لذا كان لا بد لنا من التطرق للحديث عن أهم 5تطبيقات ال(Android)، ستلاحظ بنهاية المقال أنها من التطبيقات المدهشة بكل ما تحمله الكلمة من معنى، وبكل تأكيد ستحتاج تواجدها على هاتفك، فهيا بنا.

التطبيق الأول ال(Hi Translate)

يعتبر هذا ال(Application) من أفضل تطبيقات الترجمة التي يمكن اللجوء إليها، فهو تطبيق مذهل ورائع لأقصى حد، وخاصة بالعصر الحالي الذي يجبرنا أحياناً على إتقان أكثر من لغة من أجل مواكبة الحضارة.

ميزات تطبيق ال(Hi Translate)

1) أفضل سمة أراها من منظوري الشخصي ومن أراء المجتمع أن هذا التطبيق مجاني بشكل كامل، ولا يحتاج إلى الاشتراك الشهري للعمل عليه.

2) يدعم هذا التطبيق الترجمة (من/ إلى) أكثر من 88 لغة حول العالم، وبعض اللغات من الممكن أن تكون منسية أو غير شائعة الاستخدام.

3) بالإضافة إلى هذا فإنه يقوم بدعم ترجمة الكلمات والنصوص المكتوبة، وتلك المسرودة على |منصات التواصل الاجتماعي|، وبشكل فوري من دون الحاجة إلى (نسخ /لصق) النص لعدّة مرات.

4) يدعم هذا التطبيق الترجمة باستخدام الكاميرا.

ومن أجل توضيح الفكرة إليك المثال التالي: في حال كنت تتكلم مع أحد الأفراد عبر تطبيق ال(|Messenger|)، فبدلاً من أخذ النص المرسل وأخذه إلى ال(Google Translate)، يكفي أن تضع إشارة المكبر على الجملة التي ترغب بترجمتها، وهنا على الفور سيقوم ال(Hi Translate) بترجمتها بشكل احترافي.

بالإضافة إلى إمكانية كتابة أي نص تريده باللغة العربية أو لغتك الأم، ومن ثمَّ وضع المكبر عليه فأيضاً سيعمل التطبيق على ترجمته مباشرةً للغة التي تريدها.

وهذا إن دلَّ على شيء فهو يدل على إتاحة التواصل مع أي فرد موجود في أي بقعة من الكوكب، مهما كانت اللغة التي ينطق بها فلا تقلق تطبيق (Hi Translate) سيساعدك على فهم ما يريده.

آلية عمل تطبيق ال(Hi Translate)

1) بعد تحميل التطبيق من متجر ال(|Google Play|)، قم بالولوج إلى الواجهة الرئيسية واضغط على زر (أبدأ).

2) قم بالسماح للتطبيق وإعطائه الصلاحيات من أجل أن يظهر فوق التطبيقات الموجودة بهاتفك، والسبب خلف هذه الخطوة هو السماح له بترجمة أي شيء موجود على الشاشة.

3)عدّ إلى الواجهة الرئيسية واضغط على (صلاحية الوصول) وقم بتفعيلها، هنا ستلاحظ ظهور شكل المكبر، التي تمكنك من العمل عليه بسلاسة.

|

أفضل خمسة تطبيقات لن تصدق أنها موجودة لعام 2022

تنسيق الصورة : رزان الحموي |

الهواتف الذكية على الرغم من أنّها تحمل العديد من التحديثات الخارقة، إلا أنها تحتاج إلى وجود تطبيقات يقوم المطورين على مدار الساعة بابتكارها، من أجل المساعدة والمساهمة بتسهيل الأعمال اليومية.

ولكن للأسف بعض التطبيقات لا تكون بالمستوى المطلوب، الأمر الذي يؤدي إلى سرعان تلاشيها واختفاءها عن الساحة البرمجية، لأن هذا العصر ينطبق عليه القول: "البقاء للأقوى".

التطبيق الثاني ال(Remove Object)

لربما تكون فكرة هذا البرنامج أول مرة تطرح أمامك، فهي حقاً مذهلة ورائعة، ففكرته تتمحور حول التالي: إزالة الأشياء الغير المرغوبة من الصور، في حال قمت بأخذ صورة من هاتفك لأي منظر تريده، وعندما رأيتها اكتشفت بعض العيوب التي تقلل من روعة هذه الصورة.

بالإضافة إلى أنّه من الممكن لك التقاط صورة عند محترف فوتوغرافي، ولكن هذا الشخص يعمد على وضع اسمه (كلوغو) خاص به، وأنت ترغب بإزالته من صورتك فما الحل؟.

لا تقلق الحل عند تطبيق ال(|Remove Object|)، يمكنك بكل سهولة إزالة هذا الإسم ومن دون ترك أي نوع من الندوب أو العيوب، ومنه يمكنك إزالة كل ما يقلل من روعة الصور الموجودة لديك باستخدام هذا التطبيق.

آلية عمل تطبيق ال(Remove Object)

بعد تحميل التطبيق من متجر ال(Google Play)، يمكنك الدخول إلى الواجهة الرئيسية ←إدراج الصورة من معرض الصور← يوجد رمز ال(فرشاة) يمكنك من خلاله تحديد الجزء الغير مرغوب به← أخيراً الضغط على ال(معالجة).

فهو تطبيق مفيد ومجاني، بالإضافة إلى أنه لا يحتاج إلى الإتصال بالإنترنيت من أجل العمل عليه، أنصح باستخدامه.

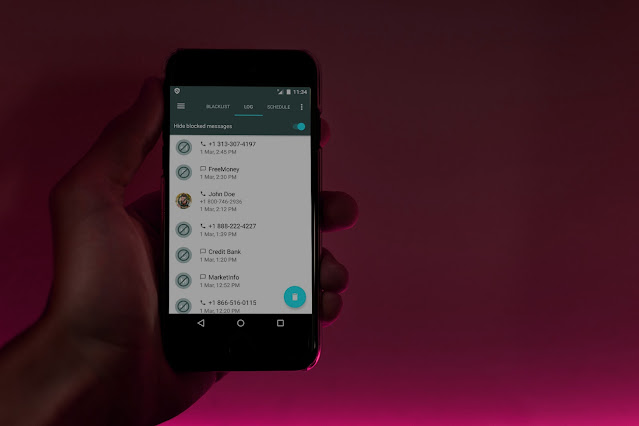

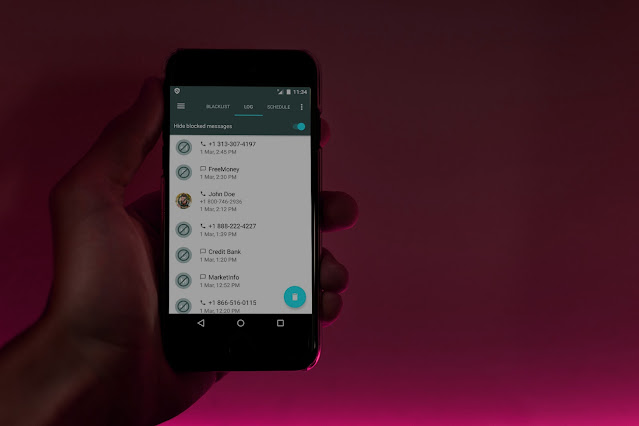

التطبيق الثالث ال(Calls Blacklist)

كم من مرّة تعرضنا لموقف استقبال المكالمات من أفراد لا نرغب بالحديث معهم، جاءت فكرة هذا التطبيق من هنا، فهو عبارة عن (Application) من أفضل التطبيقات لحظر المكالمات والرسائل المزعجة.

آلية عمل تطبيق ال(Calls Blacklist)

يحوي هذا التطبيق على عدد رهيب من السمات والميزات الرائعة التي تجعل منه برنامج متكامل، فبعد تحميل هذا التطبيق اتبع الخطوات التالية:

1) الولوج إلى الواجهة الرئيسية والضغط على السهم المنسدل للأسفل، عندها ستظهر أمامك واجهة التي بها العديد من الخيارات من أجل حظر ال(المكالمات، الأرقام الخاصة، الأرقام غير المعروفة، كل المكالمات،..).

2) أكثر ما يميزه لهذا التطبيق أنك تستطيع حظر كل المكالمات الوردة على خطك أثناء الاتصال بشبكة الإنترنيت، لمنع قطعه خلال العمل.

3) بالعودة إلى الواجهة الرئيسية تستطيع من خلال الزر (+) من اختيار الأرقام الموجودة على هاتفك من أجل حظرها، أو إدخال رقم لا على التعيين، أو رقم بحسب البادئة فمثلاً إن كتبت (093) سيقوم بحظر كل الأرقام التي تبدأ بهذا الرقم.

|

أفضل خمسة تطبيقات لن تصدق أنها موجودة لعام 2022

تنسيق الصورة : رزان الحموي |

عمدنا إلى ذكر أهم التطبيقات المنتشرة على مواقع التواصل الاجتماعي لعام ال2022، والتي بعد أخذ الاحصائيات حول الفائدة من استخدامها، رأينا أنَّ الغالبية العظمى سعيد بالعمل عليها.

التطبيق الرابع ال(Mobil Secret Codes)

إن إصدارات ال(Android) تكاد لا تحصى ولا تعد، ولكن تخيل معنا أن تجد تطبيق واحد قادر على توفير كل ال(Codes) السرية والخفية لجميع هواتف ال(Android)!؟.

في هذا التطبيق ستجد أنواع ال(Samsung، HTC، ASUS، SONY، Huawei، REALME، LG، CHINA، OPPO،..) وأنواع عديدة أخرى، فعند الضغط على أي شركة من الموجودة ضمن القائمة.

مثلاً الضغط على ال(Samsung)، ستلاحظ ظهور واجهة تحوي على جميع Codes ال(Samsung) الخاصة التي من الصعب جداً الحصول عليها بعمليات البحث التقليدية.

فهو يتيح ال(Codes) الخاصة ب(معرفة الEMI، إعادة ضبط المصنع، معرفة معلومات الHardware، Codes الخاص بالGPS،..)، ومن أجل نسخ أيً منها، يكفي القيام بالضغط على أول خيار موجود تحت Code ستظهر رسالة تعريفية عن إمكانية العمل، لا تقلق قم بتجاهلها والأن أصبح Code موجود لديك.

ولكن يجب التنبيه إلى الأمر التالي: بعد ال(Codes) تقوم بفرمتة الهاتف وتغير الإعدادات، لذا يجب الحذر قبل استخدام أيً من هذه ال(Codes)، ومن المهم معرفة وظيفة كل منها قبل استخدامه لتجنب الوقوع بأي نوع من المشاكل.

التطبيق الخامس ال(Video Popup Player)

سنقوم بختام مقال الليلة بهذا التطبيق الجميل، فهذا التطبيق يمكنك من تشغيل فيديو أو أكثر من خلال النوافذ المنبثقة على الشاشة الرئيسية وبذات الوقت.

فمثلاً بإمكانك من خلاله القيام بتصفح منصة ال(|Facebook|)، بالإضافة إلى إكمال المهام التي تنجزها على الهاتف بشكل عام، وبذات الوقت الولوج إلى منصة ال(|YouTube|) ومتابعة الفيديو الذي ترغب به، ووضعها بالزاوية التي تريدها.

آلية عمل تطبيق ال(Video Popup Player)

1) بعد القيام بتحميل التطبيق من متجر ال(Google Play) أو أي موقع آخر، عند الولوج إلى الواجهة الرئيسية لهذا التطبيق يجب أن نقوم بإعطاء الصلاحيات المطلوبة للعمل، وذلك من خلال الضغط على ال(Give Permission)← فهنا سيقوم بتحويلك إلى واجهة "معلومات التطبيق"← والأن تبحث عن الخيار(التطبيقات التي تظهر فوق التطبيقات الأخرى)← وأخيراً تفعيل (السماح بالأذن).

2)عدّ الأن إلى الواجهة الرئيسة وقم بالضغط على (Popup Player)، واختر مقاطع الفيديو التي ترغب بتشغيلها من خلال النوافذ العديدة المنبثقة.

وبالتالي يمكن تصنيف هذا التطبيق من ضمن البرامج السلسة التي تتيح العمل عليها بسهولة، فهو يمكنك من إنجاز الأعمال بوقت قياسي.

وإلى هنا نكون قد وصلنا معاً لنهاية المقال، أرجو أن يكون قد أغنى معلوماتك، بعد الانتهاء من قراءته لا تنسى مشاركتنا رأيك بأفضل تطبيق ترى أنَّ العمل عليه مفيد.

دمتم بخير.

آلاء عبد الرحيم

.jpg)

.jpg)